No hay palabra buena que empiece por "mal". Maligno. Malicioso. Malvado. Maleante. Malcriar. Malvavisco... bueno, quizá existan algunas excepciones. Lo cierto es que ya el propio nombre del malware nos pone sobre aviso: mantente alejado, esto es cosa chunga, no lo toques ni con un palo. ¿Pero qué es en realidad esta amenaza de nombre tan ominoso y cuáles son las ignominias que nos puede causar? El término "malware", según lo acuñó el señor israelí Yisrael Radai en 1990, deriva de la contracción de la expresión inglesa malicious software (algo así como Brangelina o Carbonillas), que ya no augura nada bonito. En pocas palabras, podríamos decir que se trata de códigos o programas con una intención oculta y dañina dirigida a nuestros dispositivos multimedia y que nos van a causar muchos problemas y algún que otro dolor de cabeza.

Aunque estos mamoncetes llevan años conviviendo entre nosotros, la digitalización de la vida cotidiana ha conllevado que sus creadores los digievolucionen a toda leche para complicarnos la existencia, poniendo en peligro a todos los cacharros que funcionan con sistemas operativos informáticos. Virus, espías, puertas traseras... se reproducen como esporas zombis para comerse tus datos y tu paciencia. Si han llamado a tu puerta queremos que sepas que no estás solo: el Comando Malavida acude a tu rescate.

¿Qué es el malware y qué es lo que quiere de ti?

Dentro de la categoría de malware podemos englobar todo programa o código informático que persigue fines maliciosos y un mal funcionamiento del sistema. No conviene confundirlo con el software defectuoso, ya que en este último podemos encontrarnos con bugs peligrosos que faciliten la entrada de virus, pero estos errores no conllevan dolo o hacerte la puñeta intencionadamente. Su crecimiento es tan exponencial que es alarmante, aflorando como Starbucks en la Gran Vía de Madrid. Tal es su infestación que se ha llegado a decir que ya existen más programas de malware que aplicaciones legítimas. La gran mayoría son troyanos, colándose en tu ordenador, tablet o móvil bajo un aspecto inocuo e inocente, pero esperando a escaparse por la puerta trasera cuando puedan hacer más daño.

Y tú, que eres un usuario cándido y campechano, te preguntarás qué pueden querer de ti los programadores que te cuelan estas sorpresitas en tu dispositivo digital. Tal vez no tengas algo que ofrecer tan jugoso como Amancio Ortega o Julio Iglesias, pero tienes datos personales privados. Y tus datos poseen un gran valor comercial y, aunque tú no seas consciente de ello, las empresas y los hackers que operan con ellos lo saben muy bien. En otras ocasiones estos virus consumen recursos de tu equipo, y en otras simplemente encontrarás piratillas informáticos con mucho ego que solo querían comprobar si eran capaces de asaltar tu humilde ordenador portátil o la página web del Pentágono.

¿Cuántos bichos hay en el interior de tu equipo en estos momentos?

¿Cuántos bichos hay en el interior de tu equipo en estos momentos?

Allá por los albores de los tiempos (hace un puñado de años, en realidad), estos códigos infecciosos se crearon como simples bromas y travesuras por chavales que estaban haciendo sus primeros pinitos en el mundo de la informática. Se imponían retos y pruebas sin maldad con el fin de comprobar su velocidad de propagación. Pero, como decía la dama Galadriel, el corazón de los hombres se corrompe con facilidad, y este tipo de poder en manos de las personas equivocadas llevó a que los propósitos iniciales mutaran a algo más perjudicial. Así pues, de la curiosidad y el refuerzo del amor propio se pasó al vandalismo (como ha hecho en numerosas ocasiones Anonymous) y de ahí a todo un campo de posibilidades a cada cuál más chunga que la anterior: corrupción de archivos, destrucción de bases de datos, robo de documentos para chantajes y comercio, propagación de publicidad indeseada con ánimo de lucro, secuestro de equipos para envío masivo de spam, para alojamiento de ficheros ilegales o para vampirizarlos en ataques DDoS como forma de extorsión a grandes (o pequeñas) empresas y, en general, todo tipo de maldades digitales.

Algunos de estos chavales se retiraron pronto de este mundillo, pero otros se labraron su fama, convirtiéndose en auténticos profesionales y ganándose la vida con un empleo todavía más retorcido que el de los publicistas de televisión. En la actualidad el malware evoluciona tan rápido y tan masivamente que el consumidor medio está prácticamente vendido. Se hace así necesario estar al día y tomar precauciones, pero si algo nos ha enseñado Elliot Alderson en Mr. Robot —aparte de que hay que tomarse las medicinas— es que las redes de la informática llegan a todas (absolutamente todas) partes.

Tipos de malware

Vivimos bajo la amenaza de un aluvión de programas de código maligno esperando a hacernos pupita. Los hay de todos los disgustos y colores. Para familiarizarte con estos malditos bastardos, en esencia, podemos encontrar cinco tipos fundamentales de malware que diseccionamos a continuación.

Software oculto

Es el que permanece escondido en un dispositivo para poder operar cual agente secreto. Para cumplir su misión deben ejecutarse desde las sombras de tu equipo porque, si no estuviera oculto, un usuario avezado o ligeramente espabilado podría borrarlo antes de que alcance su cometido. Podemos encontrar todas estas alhajas:

- Puertas traseras. Te sonarán de multitud de películas y, más recientemente, de Mr. Robot. También conocidas como backdoors, son métodos habituales para evitar los procedimientos de autenticación de usuario cuando te conectas a un equipo fraudulentamente a través de un acceso remoto. Esta herramienta es muy utilizada por hackers y piratillas como atajos una vez que el sistema ha sido asaltado, para poder entrar directamente por "la puerta de atrás" sin volver a recrear todo el proceso. Bifrost, Back Orifice y NetBus fueron algunos de los más puñeteros en su día.

- Troyanos. Seguro que con estos has tenido tu historia personal. Su nombre proviene del famoso caballo de Troya de La Odisea, de Homero. Tras nueve años de Guerra y Aquiles ya fallecido, los griegos no conseguían penetrar los muros de Troya, hasta que a Ulises se le ocurrió la feliz idea de construir un caballo de madera gigante y ofrecérselo como tributo de rendición a los troyanos. Estos aceptaron encantados el regalo y metieron borrachos de alegría (y de otras cosas) el caballo a través de sus murallas, después de romperlas un poquito para que el equino entrara. Cuando los troyanos yacían ebrios y resacosos, los griegos, que se habían escondido dentro de la construcción, abrieron una puerta secreta y tomaron con relativa facilidad la ciudad de Troya. Ahora vuelve al presente y cambia el caballo de madera por un virus y a los griegos por hackers con mala uva. Así es básicamente cómo funciona un troyano: acompañan a otro archivo de apariencia fiable y flamante, pero en realidad te están cascando un método de administración remota, oculta y sin consentimiento del propietario del equipo. Así pues, no se trata tan solo de un troyano, sino que además adjunta una puerta trasera para manipular el dispositivo remotamente y sin autorización. Los troyanos pueden adquirir la forma de diferentes riesgos digitales: spyware (espías), banker, puerta trasera, downloader, proxy, keylogger, dropper, dialer, botnet y ladrón de contraseñas. Sub7 y Poison Ivy fueron algunos de los que hicieron más daño en su día.

¿Y si un hacker te la ha colado, como Ulises hizo con los troyanos?

¿Y si un hacker te la ha colado, como Ulises hizo con los troyanos?

- Rootkits. Estos seres tan simpáticos modifican el sistema operativo de un dispositivo para evitar ser detectados como malware y ser así borrados. En otras palabras: manipulan a tu equipo para este siga funcionando alegremente sin tener la más ligera sospecha de que hay más vida en su interior. Algunos rootkits también incluyen mecanismos para impedir ser borrados sin dañar el sistema operativo. Creo que podemos afirmar que sus creadores no son gente maja que piensa en ti y en tu bien. SuckIT y Adore tenían nombres muy sugerentes (y gráficos).

- Drive-by downloads. Aunque ojalá estuviéramos hablando de la canción de Train y no de estos capullos, tenemos que referirnos a estos virus que se ocultan en multitud de páginas web, proporcionando información del usuario que debería permanecer privada. Aquí el hacker aprovecha las debilidades de una página para instalar un script malicioso dentro del código HTML. Así, el usuario incauto que entra a consultar en una web los mejores horarios para cazar gamusinos, descarga sin querer ese código chungo que permite la entrada de exploits en los puntos más débiles de su equipo. Según Google, una de cada diez páginas está infectada, pero los navegadores web están trabajando para evitar estos asaltos que suelen pasar inadvertidos. Da miedito, ¿eh?

- Riskware. Estos no son malos en sí, ya que se trata de programas oficiales o legítimos, pero que pueden hacer mucha pupita en tu equipo si un hacker pone sus manos sobre ellos, robándote datos y procurándose un acceso remoto. Por ejemplo, imagina que tienes un gestor de contraseñas que te evita el engorro de pensarlas y memorizarlas. La finalidad de esta herramienta no podría ser más noble, pero si un ciberdelincuente consigue acceso a través de sus malignos métodos, ya puedes echarte a temblar. Lo mismo ocurre con administradores de descargas, servidores de internet, software de monitorización de la actividad del dispositivo, sistemas de administración remota, etc.

Software infeccioso

Es aquel que se propaga de un equipo a otro o, dentro de un mismo dispositivo, de una aplicación a otra. Seguro que los has mentado (y maldecido) en más de una ocasión: son los virus y los gusanos. Y ojito con confundirlos: se diferencian en que los gusanos se difunden automáticamente, sin ayuda de nadie, mientras que los virus necesitan una intervención activa del usuario para transmitirse, como abrir un Excel o un Power Point de diapositivas horteras y música ñoña, de esos que te hacen replantearte lo que estás haciendo con tu triste vida.

Grayware o greynet

Uy, estos seguro que os suenan. ¿Habéis instalado alguna vez un programa bajado desde alguna conocida página de descargas y os han adosado por el mismo precio otra aplicación que no queríais? Os presento a estas molestias tan engorrosas por su nombre de pila: grayware o greynet. Aunque no encarnan tanto peligro como el malware en sí y no son virus, son molestos e indeseados y pueden llegar a causar un funcionamiento incorrecto del equipo. Seguro que tú también has tenido tus chanzas con la dichosa barra de herramientas de Avast Browser Cleanup. ¿Lo mejor para evitarlos? Realiza descargas siempre desde páginas de confianza, ten cuidado al aceptar los términos y condiciones de la instalación (porque tú, como todos, seguro que tampoco los lees) y comprueba de vez en cuando las herramientas instaladas desde el panel de control de tu dispositivo. Te la pueden colar igual por otras vías, pero mejor poner algo de tu parte para evitar futuribles desgracias, ¿no?

Bromas

Estos simplemente buscan realizar travesuras. Son gracias sin gracia programadas por personas que se creen muy divertidas y que podrían emplear su talento en algo más constructivo, como ver crecer el césped. No son peligrosos per se, pero algunas muestran advertencias falsas (como que se te ha colado un virus o que un rey africano te ha nombrado su heredero exclusivo) que pueden llevar a engaños muy creíbles y perjudiciales. Su límite puede llegar a ser tan chungo y vil como alcance la mente de su creador, así que ojito con estas gracietas.

Software con ánimo de lucro

Son los que buscan sacar dinerito o algún tipo de beneficio (pecuniario o no) a expensas del código dañino y de usuarios incautos. Estas joyitas se presentan de las formas más perniciosas y crueles, porque habiendo pasta de por medio, el género humano suele sacar a relucir lo peorcito que tiene dentro:

- Robo de información personal: keyloggers y stealers. Igual que los dementores se alimentan de tus miedos, estos dos tipos de malware se alimentan de información sensible y datos personales privados. Y aunque su finalidad es la misma, funcionan de maneras muy diferentes. Los keyloggers controlan las pulsaciones de tu teclado, recopilando en un archivo secreto contraseñas o números de tarjetas de crédito según vayas tecleando. Como ZedLog, que extendía sus telañaras a Windows, GNU/Linux y Mac OS. Pero a veces las contraseñas quedan guardadas en el equipo y no tienes que pulsar los botones; es entonces cuando entran en acción los stealers, que hacen un barrido de los programas instalados en el dispositivo y, si tienen claves memorizadas, las descifran y van para la saca de este almacenamiento oculto. Hace tan solo unos meses se vendía el Ovidiy Stlear por el módico precio de 7 dólares en la "Dark Web". Este par de coleguitas también pueden utilizarse para otros fines, como espiar conversaciones de chat o correos privados. Si tuvieran madre, no creo que estuviera orgullosa.

- Publicidad: spyware, adware y hijacking. Estos son algunos de los peores enemigos que te vas a encontrar en este reportaje. Se trata de malware que recopila tus datos privados y los envía a agencias de publicidad, con el fin de ofrecerte productos adaptados a ti, según lo que has escrito en tus dispositivos digitales o incluso lo que hayas hablado cerca de ellos. Tus propios cacharros se convierten en tus espías personales, da verdadero repelús. Puedes agradecerles a ellos la mayoría del spam que te llega al correo, ya que roban tu dirección de email y se la venden al mejor postor. Funcionan desde troyanos, cookies de terceros, barras de herramientas web e incluso desde esos términos de uso que aceptas inconscientemente sin haber leído. ¿Pero en qué se diferencia este trío calavera entre sí? El spyware se oculta detrás de otros programas para pasar desapercibido, poder espiarte a gusto y pasarle esa información privada tuya a su creador, pudiendo llegar hasta el extremo de suplantar tu identidad. Transponder o VX2 fue una auténtica pesadilla para los usuarios de Internet Explorer. El adware, por su parte, te inunda la pantalla con publicidad, generalmente a base de pop-ups (pantallas emergentes); es intrusivo y extremadamente insufrible, no digamos ya cuando afloran como setas uno detrás de otro, y si tienen música o soniditos ya te incitan directamente a tirar la pantalla por la ventana. Un ejemplo muy odiado fue Gator. A través del hijacker el malware realiza cambios en tu navegador web, como cuando suplantan tu buscador habitual o tu pantalla de inicio por publicidad o incluso timos monetarios.

- Ataques distribuidos: botnets. Los botnets vienen a ser los vampiros del malware. Con ellos un usuario puede apropiarse de uno o varios equipos, convirtiendo a estos dispositivos en zombis a su servicio. Se utiliza sobre todo para envío masivo de spam o para ejecutar ataques DDoS (denegación de servicio) para chantajear a los dueños de una web o, simplemente, tocarles la moral. ¿Te suena la red Pony? Se dedicaban a robar bitcoins e información a los dispositivos infectados, que vinieron a ser más de dos millones.

- Llamadas telefónicas: dialers. Estos son un auténtico peligro si te conectas a internet a través de módem y no de ADSL. Con un dialer se llama a un número de tarificación especial (y si se trata de un teléfono internacional ya es una fiesta) a través de tu módem. Suelen ejecutarse en páginas web gancho que en apariencia son gratuitas, pero requieren marcar un número telefónico para acceder a ellas. Sus principales reclamos son juegos, películas y páginas porno. Por fortuna, los módems están en desuso, pero ten cuidado con dónde pinchas, campeón. TIBS Dialer logró que muchos ingenuos usuarios palmaran pasta.

- Rogue software. Si has jugado al rol, sabrás que el rogue era el pícaro. Es una buena forma de definir a este malware, que te lleva a pensar que tu dispositivo está infectado y que solo podrás limpiarlo comprando un software que suele ser un timo y que con toda seguridad no necesitas. Hay mogollón de antivirus gratuitos, investiga un poco antes de rascarte la cartera. WinFixer, XPdefender, WinDefender, MalwareCore, Antivirus 2009 y WinSpywareProtect son algunos de los peligros a los que nos seguimos exponiendo.

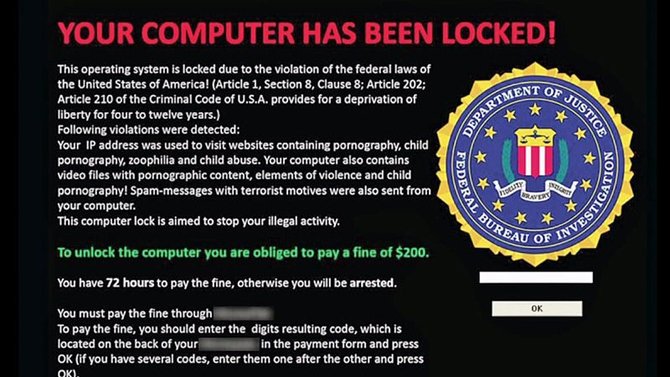

El ransomware de la policía daba auténtico canguelo. / Motormille2 editada con licencia CC 4.0

El ransomware de la policía daba auténtico canguelo. / Motormille2 editada con licencia CC 4.0

- Ransomware. Este malware se convierte en juez, jurado y verdugo en tu equipo, secuestrando tus archivos y extorsionándote para que pagues para obtener la clave necesaria para recuperarlos. También conocidos como secuestradores o criptovirus, el más conocido fue el que se hacía pasar por el FBI, acusándote de cometer un delito (tan simple como piratear una película o tan grave como la pornografía infantil) y condenándote a pagar una falsa multa para recuperar tu dispositivo. Le faltaba luces de neón para meterte más susto. El último ejemplo que revolució a mundo y medio fue WannaCry, cuyo nombre describía a la perfección lo que sientes cuando te ataca un virus.

- Phishing. Con esta técnica tan apañada se suplanta la identidad de alguna empresa reconocida con el fin de hacerse con tus datos privados. Se propagan sobre todo a través del correo electrónico. Te llevan a engaños, haciéndote creer que una compañía, banco o comercio con los que sueles tratar requiere que renueves tus datos, apropiándose de tus contraseñas y el número de tus tarjetas, entre otras cosas. Ojito con estos, fíjate siempre en la dirección de correo del remitente y no confíes fácilmente información personal de la que depende tu seguridad.

- Spam. Aunque los Monty Python nos hicieron creer que el Spam con pan era lo más maravilloso del mundo, en el terreno no alimenticio se trata de un tipo malware muy cansino. Son esos mensajes no deseados, generalmente de correo electrónico, con finalidades publicitarias o propagandísticas, aunque algunos de estos mensajes también buscan timarte y apropiarse de tus datos, contraseñas y el número de tus tarjetas. En cualquier caso, siempre suponen una pérdida de tiempo, ese bien tan escaso en nuestra sociedad.

¿Pero por qué yo?

No es que seas un pringado, cualquiera puede ser víctima de un ataque de malware. Sus maquiavélicos creadores aprovechan cualquier minúsculo resquicio para colarse en tus peores pesadillas. Pero también es cierto que unos usuarios tienen más predisposición que otros a ser atacados. ¿Por qué? Es evidente que una persona con unos conocimientos básicos de informática va a estar mejor preparada ante un posible ataque informático que una que se dedique profesionalmente a contemplar las nubes. ¿Pero qué hace que un equipo sea más vulnerable que otro?

- Los bugs o errores de software. El malware sabe atacar donde más duele, y los bugs son los puntos más flojos de un programa, creando puertas de acceso involuntarias y desprotegidas que un experto abrirá sin excesivo trabajo para sobrescribir su propio código.

- Los discos de arranque. Aunque actualmente este procedimiento está en desuso, hace unos años los ordenadores utilizaban CDs, disquetes o memorias externas para poder arrancar su sistema operativo. Muchas veces estos dispositivos venían infectados de su casa, procurando un bonito coladero para malware.

- La homogeneidad de software multiusuario. Si todos funcionamos con el mismo sistema, pirateado uno, pirateado el resto. Por eso es más fácil hackear un ordenador que funciona con Windows que uno que funciona con GNU/Linux o Mac OS, porque la mayoría utilizan Windows y no se requieren modificaciones en el malware para infectar a un mayor número de equipos.

- Los privilegios de administrador. Los poderes de administrador de un dispositivo no se pueden otorgar alegremente sin correr riesgos. Como nos enseñó el tío Ben en su lecho de muerte, un gran poder conlleva una gran responsabilidad. Si le das privilegios inconscientemente al malware, podría llegar a modificar el funcionamiento de tu sistema y apoderarse de él.

¿Cómo puedo protegerme?

Creo que, pasado este punto, está de más decir que te hagas con un buen antivirus. Si no tienes instalada y actualizada una de estas herramientas, es como el sexo sin protección: te la estás jugando, amiguito. Estos programas funcionan en dos tiempos: en tiempo real o a posteriori. En el primer caso, los antivirus o aplicaciones anti-malware, examinan los protocolos y datos procedentes de discos externos o de la red y bloquean todo aquello que consideren peligroso. Pero también funcionan si has acudido a ellos después de zamparte con papas ese suculento virus. Para ello escanean el registro de tu equipo, los archivos, los programas y, en general, la memoria del dispositivo, creando una lista de amenazas y permitiendo al usuario poner en cuarentena o deshacerse de las más chungas.

Pero no es lo único que está en tu mano. Lo siguiente es agenciarte un firewall o cortafuegos y configurarlo para que se actualice automáticamente. Su fin principal es restringir accesos indeseados o no autorizados y permitir los registros correspondientes. Es necesario comprobar que se ejecuta correctamente, ya que en ocasiones puede llegar a bloquear un inocente acceso a internet del usuario legítimo.

El spam no cosa divertida si no va acompañado de pan.

El spam no cosa divertida si no va acompañado de pan.

Más cositas para prevenir mejor que curar

Aunque nadie puede asegurarte una protección absoluta, estarás más protegido del malware si actúas prudentemente con tus dispositivos. Para ello deberías empezar a considerar si estás tomando todas estas precauciones que, en su mayoría, son de cajón de madera de pino:

- Mantén tu equipo y tu navegador web actualizados. Puedes configurarlos para que se actualicen automáticamente y poder olvidarte así de otro pequeño dolor de cabeza.

- Ten cuidadín cuando insertes en tus equipos CDs, disquetes, memorias USB o similares, asegúrate de que su procedencia es de confianza y pon a funcionar tu deslumbrante antivirus con ellos.

- Unido a la anterior, si tienes activada la reproducción automática de medios, quizás deberías prescindir de ella, porque al permitir que se reproduzca un CD del tirón, si está infectado ya la has liado.

- Si controlas un poco de informática, los expertos recomiendan tener activada la opción de mostrar archivos ocultos, para tener un mínimo control sobre los dispositivos externos que ejecutas en tu equipo.

- De igual manera, si las extensiones de los archivos están visibles (PDF, PSD, MP4...) también tendrás más dominio sobre ellos. Y si por causalidad topas con un tal Autorun.INF, acude rápidamente a tu antivirus, ya que suele ser un acompañante habitual del malware.

- Lo mismo se aplica —obviamente— a los ejecutables de orígenes dudosos, aunque estos mejor evitarlos directamente, de ser posible.

- Sé muy precavido con las redes de recursos compartidos de archivos P2P, ya que nunca sabes con seguridad lo que te estás bajando, ni de dónde o de quién estás realizando la descarga.

- Coloca un buen filtro anti-spam en tu correo. Te ahorrará tiempo y tormentos.

- Utiliza en tu dispositivo una cuenta de privilegios restringidos o limitados, otorgando solo permisos de administrador del equipo cuando sea estrictamente necesario (instalar nuevos programas o variar la configuración del sistema, básicamente).

- Baja tus ficheros desde páginas de confianza o investiga un poquito su fuente. En el caso de tablets o móviles, lo más recomendable es acudir a la tienda preinstalada en el dispositivo multimedia (Google Play, Windows Store o App Store) y evita instalar apps de orígenes desconocidos. Aunque esto tampoco te asegura nada, ya que el malware podría estar oculto hasta en los distribuidores oficiales, pero el que no juega con fuego no se micciona en la cama.

- Utiliza contraseñas de alta seguridad. Hay incluso programitas y aplicaciones que las gestionan pero ten cuidado de dónde los sacas y cómo los proteges, faltaría más.

- Cuando estés navegando en internet, cuidado con los enlaces que anuncian una cosa, pero te redirigen a otra.

- Desactiva la interpretación de Visual Basic Script y permite la ejecución de JavaScript, ActiveX y cookies solo en páginas web de confianza.

- Haz múltiples copias de seguridad de cuando en cuando para evitar futuros disgustos y llantinas.

Y, desde luego, desconfía de correos escritos en indio de película del Oeste sobre magnates africanos cuyo último deseo es dejarte en herencia toda su fortuna. Quizá sea cosa mía y que me pase de escéptica después de escribir estas líneas, pero huelen ligeramente a chamusquina.