Un antivirus con la tecnología más avanzada del mercado

A estas alturas de la película ya no hace falta recordarle a nadie la necesidad de descargar e instalar un buen antivirus. Las amenazas online están a la orden del día, con todo tipo de virus y malware capaces de afectar al funcionamiento de tu PC y su sistema operativo. Son muchos los antivirus para Windows que podemos encontrar y entre ellos tenemos el de Kaspersky. Descargar Kaspersky Anti-Virus para PC es la solución que la empresa rusa de seguridad pone encima de la mesa para proteger nuestro ordenador de cualquier amenaza, ofreciendo buenos resultados en su tarea. No en vano ha sido uno de los que mejor resultado han dado en toda la crisis producida por el ransomware WannaCry en 2017.

Una solución de garantía contra virus, spyware, phishing, estafas…

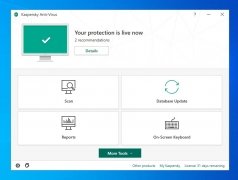

Seguridad, rendimiento y sencillez

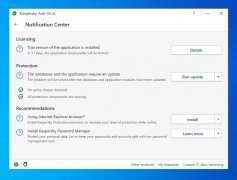

Son las tres áreas sobre las que trabaja este software. Por un lado cuenta con tecnología de detección avalada por expertos de todo el mundo y que la propia empresa mantiene actualizada para estar al día de cualquier amenaza potencial.

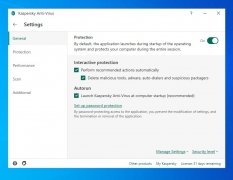

Al mismo tiempo su funcionamiento ha sido optimizado para consumir los mínimos recursos posibles, de manera que estar protegido no signifique renunciar a un ordenador rápido ni a las molestias que supone que este se ralentice.

Por último, en su diseño se ha profundizado en la sencillez. Nadie quiere lidiar con un programa complejo y difícil de manejar por lo que su interfaz y funciones facilitan su control para cualquier tipo de usuarios, incluso para los menos duchos en materia de seguridad informática.

Características principales de Kaspersky AV

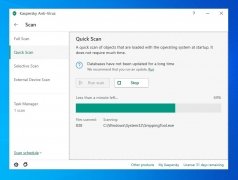

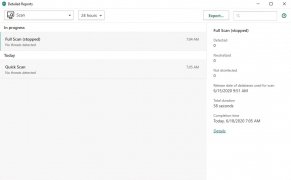

- Varios tipos de análisis: completo, rápido, selectivo y de dispositivos externos.

- Planificador de análisis.

- Detección de software malicioso.

- Respuesta instantánea a amenazas gracias al acceso en la nube de la base de datos de Kaspersky Lab donde se compara la reputación de los archivos encontrados.

- Teclado en pantalla para ofrecer una protección adicional para datos de tarjetas y contraseñas, evitando de esa manera los keyloggers.

- Generación de informes del funcionamiento de la aplicación.

- Protección para los discos.

- Protección de archivos en la nube.

- Cuarentena de archivos.

- Análisis de vulnerabilidades.

- Configuración del navegador.

- Limpieza de rastros privados.

- Función para crear discos de rescate como boot CD o boot USB.

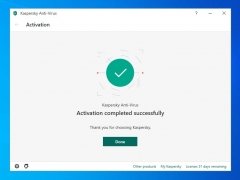

Lo que tenemos aquí es la posibilidad de descargar Kaspersky Anti-Virus para PC en una versión de prueba, por lo que si quieres su activation code para usar la versión full, necesitarás ejecutar el proceso de compra desde la propia aplicación.

Novedades de la última versión

- No se especifican los cambios de la última versión.

Requisitos e información adicional:

- La versión de prueba se puede utilizar durante 30 días.

Elies Guzmán

Elies Guzmán

Licenciado en Historia y, más tarde, en Documentación, cuento con más de una década de experiencia probando y escribiendo sobre apps: reviews, guías, artículos, noticias, trucos… han sido innumerables, sobre todo en Android, sistema operativo...