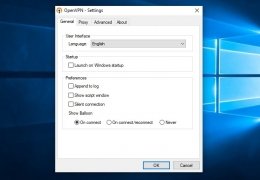

Un VPN de software libre

Para conseguir un acceso a Internet seguro se necesita de una herramienta adecuada. OpenVPN permite generar una red privada virtual especialmente diseñada para este tipo de tarea.

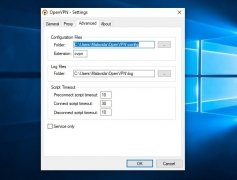

Este software, de licencia opensource, está más enfocado para administradores de redes ya que no tiene un manejo fácil. Sin embargo, si se tiene los conocimientos necesarios, es seguro y eficaz. Esta solución VPN implementa conexiones de capa 2 o 3, usa los estándares de la industria SSL/TLS para cifrar y dispone de todas las características necesarias para este tipo de software:

Características principales

- Seguridad: el programa permite proteger los datos de acceso del usuario, sus contraseñas o su información bancaria. Esta información se vuelve inaccesible al eliminar todas las firmas digitales del navegador.

- Accesibilidad: permite acceder a webs y servicios reservados a unos países específicos y a burlar otros tipos de censura generando una IP diferente que permite acceder al servidor deseado.

- Cifrado: utiliza un algoritmo de cifrado con diferentes niveles de cifrado según la configuración del usuario.

- Confidencialidad: para evitar los posibles ataques o el robo de datos, el software permite esconder la dirección IP real del usuario. Así, puede navegar por Internet sin miedo a posibles conexiones ilícitas en su ordenador.

Requisitos e información adicional:

- Requisitos mínimos del sistema operativo: Windows 10.

Lauriane Guilloux

Lauriane Guilloux

Hola, soy Lauriane Guilloux, he crecido rodeada de gadgets y de tecnología y mi entorno asume que siempre será uno de mis grandes intereses. He evolucionado al mismo tiempo que los PCs, los portátiles, las videoconsolas, los móviles y las...